服务热线

400-626-1011

传统VPN存在严重的可信风险安全:用户终端通过传统VPN的成功登录即可取得合法的身份认证,完成数据传输加密、资源授权访问等,但如果用户终端本身此时是中毒的机器,也携带病毒以VPN的合法身份进入了高安全域,形成严重的可信风险安全,存在高危的数据泄露或病毒威胁的安全隐患。

出于保密、防攻击或防病毒等安全的原因,高安全域往往禁止互联网上的移动设备访问,以保护单位内网中的业务数据信息,免受网络中黑客的攻击或信息的泄密,但此严重影响办公的便捷性。而许可移动设备访问核心业务资源,又带来诸多安全风险: (1)移动终端的互联网出口不统一及上网行为导致的安全问题:利用办公电脑上网、使用QQ、访问网页、接收邮件时,容易遭遇病毒攻击,导致PC中毒。由于病毒触发后具有快速复制和传播性,往往内网一个用户中毒后,其他PC、甚至服务器均有遭遇病毒攻击的可能,导致的内部系统瘫痪。 (2)移动终端的非法接入网络:非法的电脑、人员访问内网获取受保护信息,有可能造成内部数据泄密;外部非安全电脑(染毒)接入,引起内部网络大量终端蠕虫病毒爆发,导致交换机由于CPU利用率过高而近似死机。 (3) 移动终端的无线网接入和传输环节:如采用明文传输模式的无线局域网接入管理内网,无线网接入缺少有效的身份认证和安全控制措施。 (4)移动终端的移动存储介质使用不当,如U盘在内网和互联网混用,导致U盘通过摆渡感染木马。如“聪明的黑客”采用新的攻击手法,如通过可信安全域的机器采用APT攻击方式获取网络的管理员权限以及涉密信息。 (5) 移动终端的硬件设备丢失或维修引起泄密:如:手提电脑丢失、移动存储介质丢失等。 (6) 移动用户与外部合作单位,可能由于项目人员管理不力,相关过程性文件及项目成果文件可能被整体性带走或泄密。

多个独立分散的软件系统,要逐个满足国家《信息系统安全等级保护定级指南》相关要求,即耗时又二次开发成本高,有无可以将纳入等级保护的各类软件系统,无须二次开发,一次性集中发布,并满足信息安全等级保护要求的解决方案?

桌面虚拟化方案提供大量独立的桌面操作系统环境(虚拟机或者虚拟桌面)满足应用系统准入,存在应用场景不适合、投入成本大、管理维护偏复杂、安全保障机制不足的缺点。 (1)应用场景不适合:桌面虚拟化初衷为方便对终端的管理和运维而产生的,是”面向桌面,统一运维”的思想,它屏蔽用户个性,强化工作共性,对终端是"一刀切"模式。桌面虚拟化更适合工作内容相对固定的一般柜台工作人员,比如酒店、银行、电信营业厅的服务人员等。对于柜台工作人员来说,不需要用到很多样化的程序,既能满足使用者的需求,又能简化管理。 (2)投入成本大:桌面虚拟化初始成本并不低,往往需要花重金和大力气部署,要进行基础架构的改造,建设成本高。同时,桌面虚拟化后的服务器资源巨大,是每个用户物理桌面所消耗资源的总和,包括操作系统和应用程序消耗的CPU/内存/总线等硬件资源。 (3)维护和管理复杂:桌面虚拟化在服务端统一部署,但服务端维护门槛高,对IT人员的要求也更高;桌面虚拟化虽然避免了在每个终端设备上安装应用程序客户端,但仍然需要针对PC、MAC、IOS、Android等不同终端设备类型或版本,安装和管理不同的虚拟桌面自身的客户端,这些虚拟桌面的客户端或APP是互不兼容的,在安装、管理、维护及后续升级,不仅受限于厂家提供的兼容客户端,更给管理员增加了额外的管理难度和维护压力。 (4)安全保障机制不足:桌面虚拟化本身不是针对信息安全而专门设计的产品,桌面虚拟化在提供给每个用户的操作环境时,在安全保障方面则需更多依赖第三方的安全设备和管控策略。另外,桌面虚拟化提供的是超级管理员或系统级的桌面操作环境,对桌面具有最高的操作和控制权限,而虚拟桌面一旦被入侵或被攻击,虚拟桌面本身恢复会比较容易,但对其所处的内网业务资源和网络环境,容易出现系统性的瘫痪或数据泄密的严重事故。

多业务系统各厂家独立开发,面临多个入口独立分散,甚至业务系统间部署冲突不兼容 多业务系统在每台终端上,繁琐的逐步安装和升级维护 多业务系统,面临多终端跨平台的兼容性问题 多业务系统,面临帐号密码复杂难记 终端和服务器的数据交互量大,终端访问业务系统速度慢 缺少和诸多业务系统匹配的统一存储空间

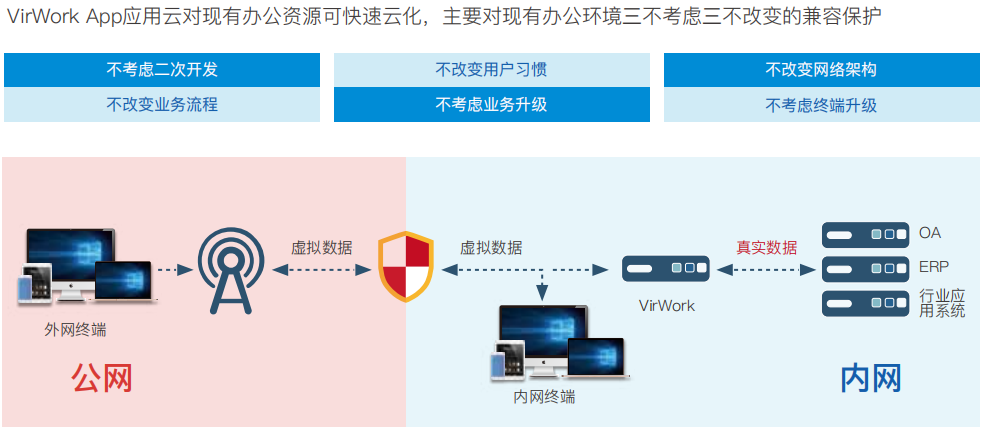

N-VPN应用虚拟准入, 实现真实数据不出内网,外网终端设备不留密,媲美物理隔离。 真实数据不出内网: 外网终端接入到内网,外网终端看到的内容,是类似“投影仪”的投影效果,真实数据的计算和存储均在内网完成,实现敏感数据不出内网,真实数据不出内网; 外网终端设备不留密: 外网只是真实数据的投影,外网终端设备上不会保留任何数据和痕迹,数据和资料只能留在服务器上,无法被拷贝、留存或私自传送,业务数据不会泄漏,保障数据安全。 数据单向可控传输: 同时,高安全域的内网不能主动访问低安全域的外网,内网只能单向接收来自外网的合法请求,实现了跨安全域应用访问和安全隔离保护,媲美网络物理隔离的安全效果。

N-VPN应用虚拟准入,外网终端数据不留痕,即使外网终端被攻击、被入侵、被中毒、被丢失,均不影响服务资源的数据安全、网络安全及其它用户的正常使用,因此,外网终端设备自身的环境,和需要访问的服务器端的业务资源和网络具有无关性,这些无关性包括: 不论用户终端设备是何种硬件平台(包括不限PC、平板、手机等) 不论是何种操作系统环境(包括不限Windows、Linux、IOS、Android等) 不论终端的外设介质(包括不限存储等)如何使用 不论终端设备以何种网络方式访问(包括不限4G、WiFi、专线等)

N-VPN应用虚拟准入通过下一代N-VPN和沙盒虚拟应用技术,将应用资源以矢量镜像的方式,虚拟投影到用户终端设备上显示或打印等,并模拟用户前端的键鼠手势语音等操作返回给服务端,完成交互操作,实现低成本无缝的应用虚拟访问,在内网和外网严格保持类似物理隔离的高安全域和低安全域隔离,满足三级或四级计算机网络安全等级保护要求。

认证细粒度:支持密码/硬件指纹/短信认证/CA认证/动态令牌等多因素安全认证 传输细粒度:外围和内网的数据链路通过SSL加密传输。 业务细粒度:在虚拟访问环境的内部,仅开放应用级别的访问接口,屏蔽桌面级的高风险入口,被访问的业务资源按用户级别或权限来分配,进行授权访问,按需分配。 端口细粒度:采用标准SSL 协议,对外仅开放443端口,完全支持NAT(网络地址转换)、防火墙穿透等;虚拟终端访问内网时,内网对外仅开放443安全端口,屏蔽桌面级的高风险,且外网单向接入内网,一夫当关万夫莫开,杜绝内网主动接入外网。 用户细粒度:环境隔离。访问资源的用户身份和被访资源的环境隔离(环境隔离),用户的入口身份权限受限,每个接入的用户仅能访问到软件业务系统的客户端,对被访问资源所在的操作系统不具有管理员权限,接入内网的合法用户被控制在许可范围内访问资源,屏蔽系统级的高风险入口,杜绝越级或跨界访问。 数据文件交互细粒度:外网终端和内网的数据交互、文件交互,可由管理员细粒度分配为数据仅拷入、数据仅拷出、文件仅下载、文件仅上传(上传有过滤检测,被许可向内网单向传输的文件数据,将自动被病毒库检测过滤,检测合格后方可上传)四个单向操作控制。 操作可控制:管理员可以依据实际特定的业务需求,来设定数据交互权限的安全策略,如许可或禁止办公网下载或拷贝生产网数据,还是反之许可或禁止数据从生产网流向办公网,而且这种数据交互的策略无须考虑办公网终端本身是否安全,即使外网终端已受到病毒攻击,也不会对生产网产生影响。 行为可追溯:用户行为(登录的时间、帐号、访问的内容、用的终端型号等),数据轨迹(输入和输出的文件和数据等)均有日志审计做翔实记录,以便操作可追溯、可审计。

N-VPN应用虚拟准入,可将所有办公业务系统的客户端资源(任意C/S或B/S),在内网规范统一的一次性进行集中部署和管理,再将这些资源按需授权给用户访问,极大简化办公业务的环境配置及部署要求,使得业务应用的部署更灵活、快速、有弹性。 由于访问内网的各类终端环境不同,安全控制策略也参差不齐,终端设备维护复杂,办公网的安全风险不易控制,因此,对终端办公环境进行集中部署和运维时,将极大简化应用的环境配置及部署要求,而不需要考虑每个终端的特殊性和多样性,管理员不需要在每个终端上去额外的安装任意软件或插件,更无须安装桌面管理软件来控制和管理桌面的系统、网络、外设等方方面面。管理员只需给每个外网用户提供访问的登录帐号,该用户打开浏览器,即可单点登录,方便快捷的安全访问到各个业务资源。极大减少对终端设备的安装维护及升级更新的大量工作。