服务热线

400-626-1011

许多政府、金融、企业等单位中重要部门的电脑终端,既需要访问互联网,又需要访问内部的办公网和生产网,而这种公私不分的办公方式面临高风险的互联网给内部网络可能带来巨大的安全隐患,导致重大的经济损失、企业竞争力下降,对于政府单位,甚至可能上升到严重的政治错误。 (1) 互联网出口不统一及上网行为导致的安全问题:员工利用办公电脑上网、使用QQ、访问网页、接收邮件时,容易遭遇病毒攻击,导致PC中毒。由于病毒触发后具有快速复制和传播性,往往内网一个用户中毒后,其他PC、甚至服务器均有遭遇病毒攻击的可能,导致的内部系统瘫痪。 (2) 非法接入网络:非法的电脑、人员访问内网获取受保护信息,有可能造成企业内部数据泄密;外部非安全电脑(染毒)接入,引起企业内部网络大量终端蠕虫病毒爆发,导致交换机由于CPU利用率过高而近似死机。 (3) 无线网接入和传输环节:如采用明文传输模式的无线局域网接入管理内网,无线网接入缺少有效的身份认证和安全控制措施。 (4) 移动存储介质使用不当,如U盘在内网和互联网混用,导致U盘通过摆渡感染木马。如“聪明的黑客”采用新的攻击手法,如通过可信安全域的机器采用APT攻击方式获取网络的管理员权限以及涉密信息。 (5) 硬件设备丢失或维修引起泄密:如:手提电脑丢失、移动存储介质丢失等。 (6) 外部合作单位项目人员管理不力,相关过程性文件及项目成果文件可能被整体性带走。

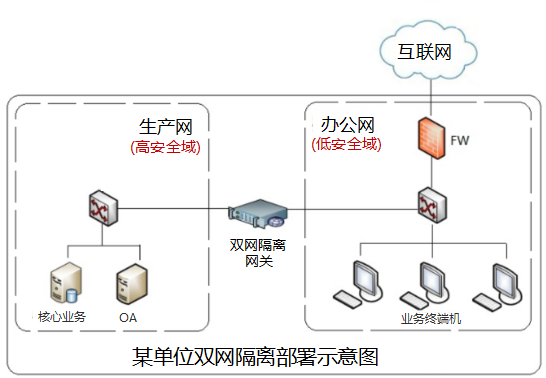

按照国家《信息系统安全等级保护定级指南》有关要求,对适合等保四级以下的业务系统和数据,也要隔离建成不同安全级别的网络安全区域。那是选择高昂投资建成的双机双网双系统的物理隔离模式?还是建成符合安全政策又信息交互方便的强逻辑隔离模式?

网络隔离分为物理隔离和逻辑隔离两种。物理隔离从网络层隔离互联网和内网,通过网闸、双硬盘、两套主机、两套网络、隔离卡等方式来实现互联网和内网隔离,比如一个用户配两台PC,一台办公用,设置很多的安全策略;一台上网用,供用户在互联网上查询相关资料;同时也配置两套网络,一条专用办公网络,一条专用上网的网络。 物理隔离往往需要花重金和大力气部署隔离产品,不仅建设成本高、建设周期长,而且维护管理工作量成倍增加,用户体验差。由于两个网络的数据无法交换,而很多的工作需要同时用到两个网络,因此导致工作效率下降、用户需要不断的在两个网络间进入退出。

网闸是通过“协议剥离”和“检测过滤”来交换数据和保障数据安全的,使用户可以浏览网页、收发电子邮件、在不同网络上的数据库之间交换数据,并可以在网络之间交换定制的文件。但在日新月异的发展中,网闸面临的安全风险却越来越明显: 只支持静态数据交换,不支持交互式访问。它不支持诸如动态WEB页面技术中的ActiveX、Java甚至是客户端的cookie技术,目前安全网闸一般只支持静态WEB页,邮件文件等静态数据的交换,因此,网闸适合数据以文件方式交互,不适合进行长连接的访问。 网闸的安全性高低关键在于其对数据内容检测的强弱。依赖其内部的安全政策来检测、分析、过滤来自网络的第七层-应用层的各种攻击手段,而这种安全审查(类似更新病毒库)常常落后或跟不上安全威胁。 网闸通过摆渡来进行连接,一旦数据量很大,容易造成处理瓶颈,安全网闸在交换速率上的问题将会成为阻碍网络数据交换的重要因素。 对于整个数据访问的过程没有采用数据加密,数据依然存在被窃取和篡改的风险。

传统隔离方式,最大的问题就在于终端用户体验差,由于两个网络的数据无法交换,而很多的工作需要同时用到两个网络,因此导致工作效率下降、用户需要不断的在两个网络间进入退出,对业务流程带来极大的干扰(特别是C/S架构的应用),影响工作效率。用户需要的是在保证安全性的前提下,对易用性做出相应的优化,尽量保持用户在原有的操作体验和访问方式。

用户需要有具有更好的管理方式,要求能做到不改变原有的软件业务模式、不改变原有的网络架构,不改变原有的操作习惯,轻松部署上线,并且能根据用户群组等级,方便的制定相应的访问权限,所以如何构建一个企业级的双网隔离解决方案也是需要考虑的问题。 用户办公网的各类终端环境不同,安全控制策略也参差不齐,终端设备维护复杂,办公网的安全风险不易控制,对客户端进行集中部署和运维时,需简化应用的环境配置及部署要求,减少安装维护及升级更新的工作量。

标准化和个性化分离分管

标准化和个性化分离分管

跨屏应用云是基于沙盒隔离技术下的一种将工作标准化和私人个性化自动隔离、而又一机使用的云平台,工作标准化的办公资源由管理员统一为应用云;私人个性化的非办公资源由用户自己本机管理和维护。这种分离分管的策略,极大便于业务系统、文档、终端、维护、安全等实现统一管理,即保障标准化工作环境的稳定性,又兼顾原有IT投资环境和用户使用习惯,降低IT管理和维护成本;又提升工作效率,还优化办公网络的安全环境!

沙盒内虚拟隔离运行应用

沙盒内虚拟隔离运行应用

在VirWork应用云中部署的沙盒是一种封装应用软件的虚拟容器,实现在一个操作系统上没有冲突地运行任何应用的任何版本,以及运行同一应用的多个版本。沙盒将每个应用和它自己的 DLL 文件、注册表变化打包后创建虚拟容器,并在虚拟环境中运行程序,而不需要安装和更改注册表和系统,完全的用户模式的(不需要管理员权限)来执行应用,具有虚拟隔离、随处部署、强兼容性、无需安装、无冲突,无依赖性的特点。

隔离网关堪比物理隔离

隔离网关堪比物理隔离

一机两用双网隔离网关,是一种堪比物理隔离级别的强逻辑隔离方案。 一机两用双网隔离网关通过VirWork独特的H5投影技术,是一种将终端的键鼠屏幕打印等输入输出在本地,但终端的运算存储在服务器端的分离控制而达到安全隔离的专用系统,隔离网关是实现协议隔离的信息安全部件,隔离网关在两个不同安全域之间,完成数据协议的封装重建和交换传输。

新一代高安全防护平台

新一代高安全防护平台

隔离网关这种将“展示内容”和“运算内容”进行剥离的安全隔离与信息交换系统,是新一代高安全度的企业级信息安全防护设备,它依托安全隔离虚拟控制技术为信息网络提供了更高层次、更灵活的安全防护能力,在“不动声色”(不改变网络架构、不改变业务流程、不改变操作习惯)的情况下,不仅使得信息网络的抗攻击能力大大增强,防范非法入侵,有效地防范了信息外泄事件的发生;又满足了可控范围内的信息便捷交互,是一种简单而行之有效的兼顾安全性和易用性的手段,带来更安全、更便捷的工作环境。

在安全隔离的前提下,如何保证良好的用户体验

在安全隔离的前提下,如何保证良好的用户体验

传统隔离方式,最大的问题就在于终端用户体验差,由于两个网络的数据无法交换,而很多的工作需要同时用到两个网络,因此导致工作效率下降、用户需要不断的在两个网络间进入退出,对业务流程带来极大的干扰(特别是C/S架构的应用),影响工作效率。用户需要的是在保证安全性的前提下,对易用性做出相应的优化,尽量保持用户在原有的操作体验和访问方式。

业务软件的安装维护是否方便快捷

业务软件的安装维护是否方便快捷

用户需要有具有更好的管理方式,要求能做到不改变原有的软件业务模式、不改变原有的网络架构,不改变原有的操作习惯,轻松部署上线,并且能根据用户群组等级,方便的制定相应的访问权限,所以如何构建一个企业级的双网隔离解决方案也是需要考虑的问题。 用户办公网的各类终端环境不同,安全控制策略也参差不齐,终端设备维护复杂,办公网的安全风险不易控制,对客户端进行集中部署和运维时,需简化应用的环境配置及部署要求,减少安装维护及升级更新的工作量。

双网隔离的接入方式, 实现真实数据不出内网,外网终端设备不留密,媲美物理隔离,符合国家信息安全四级以下等保要求。 真实数据不出内网: 虚拟终端从外网接入内网,外网的虚拟终端看到的内容,是类似“投影仪”的投影效果,真实数据的计算和存储均在内网完成,实现敏感数据不出内网,真实数据不出内网; 外网终端设备不留密: 外网只是真实数据的投影,外网终端设备上不会保留任何数据和痕迹,数据和资料只能留在服务器上,无法被拷贝、留存或私自传送,业务数据不会泄漏,保障数据安全。 数据单向可控传输: 同时,高安全域的内网不能主动访问低安全域的外网,内网只能单向接收来自外网的合法请求,实现了跨安全域应用访问和安全隔离保护,媲美网络物理隔离的安全效果。逻辑需要打通的需求,统一应用网关也可作为重要补充)

双网隔离的虚拟终端接入方式,不仅终端数据不留痕,即使接入的终端环境被攻击、被入侵、被中毒、被丢失,均不影响服务资源的数据安全、网络安全及其它用户的正常使用,因此,外网终端设备的接入环境,和需要访问的服务器端的业务资源和网络具有无关性, 无关性包括: 不论用户终端设备是何种硬件平台(包括不限PC、平板、手机等) 不论是何种操作系统环境(包括不限Windows、Linux、IOS、Android等) 不论终端的外设介质(包括不限存储等)如何使用 不论终端设备以何种网络方式访问(包括不限4G、WiFi、专线等)

隔离网关对业务资源的安全控制和操作审计,提供多维度的细粒度控制策略,且操作可控制、行为可追溯。 细粒度控制策略包括: 认证细粒度:支持密码/硬件指纹/短信认证/CA认证/动态令牌等多因素安全认证 传输细粒度:外围和内网通过SSL加密数据传输。 业务细粒度:在虚拟访问环境的内部,仅开放应用级别的访问接口,屏蔽桌面级的高风险入口,被访问的业务资源按用户级别或权限来分配,进行授权访问。 端口细粒度:采用标准SSL 协议,对外仅开放443端口,完全支持NAT(网络地址转换)、防火墙穿透等;虚拟终端访问内网时,内网对外仅开放443安全端口,屏蔽桌面级的高风险,且外网单向接入内网,杜绝内网主动接入外网。 用户细粒度:仅向接入用户提供用户级访问和文件存储,屏蔽系统级的高风险入口。每个接入的用户仅能访问到软件业务系统的客户端,对被访问资源所在的操作系统不具有管理员权限,接入内网的合法用户被控制在许可范围内访问资源,杜绝越级或跨界访问。 数据文件交互细粒度:虚拟终端和内网的数据交互、文件交互,可由管理员细粒度分配为数据仅拷入、数据仅拷出、文件仅下载、文件仅上传(上传有过滤检测,被许可向内网单向传输的文件数据,将自动被病毒库检测过滤,检测合格后方可上传)四个单向操作控制。 操作可控制:管理员可以依据实际特定的业务需求,来设定数据交互权限的安全策略,如许可或禁止办公网下载或拷贝生产网数据,还是反之许可或禁止数据从生产网流向办公网,而且这种数据交互的策略无须考虑办公网终端本身是否安全,即使外网终端已受到病毒攻击,也不会对生产网产生影响。 行为可追溯:用户行为(登录的时间、帐号、访问的内容、用的终端型号等),数据轨迹(输入和输出的文件和数据等)均有日志审计做翔实记录,以便操作可追溯、可审计。

解决一机两用在数据安全和业务灵活上的“鱼和熊掌不能兼得”矛盾,必须保证如下两个基本特点: 一是内网和外网必须严格保持高安全域和低安全域是类似物理隔离的安全级别; 二是能够依据具体业务需要,将内网与外网之间进行完全可控制可追溯的数据交换。 因此,解决安全性和灵活性的矛盾,主要包括: 用户身份的合法性认证 接入用户的行为可控制、轨迹可追溯 接入终端环境无关性,与接入用户的终端硬件设备、终端外设介质、软体操作环境以及接入的网络方式无关,即使接入终端环境被攻击、被入侵、被中毒,均不影响服务资源的数据安全、网络安全及其它用户的正常使用 接入终端数据不留痕,即时终端设备丢失、被入侵,均不影响和威胁服务器资源和网络的正常运行 数据传输加密 数据单向可交互,且可控制、可追溯 被许可向内网单向传输的文件数据需被病毒库检测过滤 服务端被访问资源可细粒度划分,且能按用户级别授权访问 外网单向隔离接入内网,且杜绝内网主动接入外网 接入内网的合法用户被控制在许可范围内访问资源,杜绝越级或跨界访问 接入的服务端网络即时奔溃、宕机,均不影响、不威胁实际的业务服务资源 兼容现有网络架构、兼容现有业务系统、兼容现有操作习惯 用户体验效果好,建设成本低、周期短、维护和管理容易

针对APT等攻击,由于双网隔离虚拟接入网关剥离了终端的运算存储和输入输出,无须病毒检测规则库,自动隔离APT等可信攻击。 隔离网关隔离来自外网的所有攻击、病毒、木马等威胁:如隔离APT的可信攻击,APT攻击中的恶意代码有两大类,第一类是已知的恶意代码,这些恶意代码是针对已知的系统漏洞。另一大类的恶意代码是针对零日(0day)漏洞的恶意代码或者是未知的恶意代码,或者编写符合自己攻击目标,但能饶过现有防护者检测体系的特种木马,这些0day漏洞和特种木马,都是防护者或防护体系所未知的。但隔离网关的镜像交互和沙盒隔离技术,即使没有病毒检测规则库,也可使低安全域的外网终端的APT攻击再也无法威胁到高安全域的内网。

隔离网关具有强大的系统集成能力,终端和网络不改造,快速融合现有办公环境;无缝兼容各类办公业务;无需二次开发集成SSO单点登录;广泛兼容各类终端外设。 采用隔离网关来实现一机两用双网隔: 终端和网络改动小:对现有网络架构改动最少,只需在网络安全边界部署隔离网关即可,终端的物理线路无需重新布设,也不需要对终端进行任何升级,用户打开浏览器就可访问分配的资源。 无缝兼容各类业务:能快速无缝集成并且兼容各类B/S、C/S业务系统或办公软件。 自动集成SSO单点登录:无需二次开发,自动集成各业务账号统一登录,包括加密或非加密业务系统的单点登录(SSO),如QQ账号等。 广泛兼容各类终端外设:支持本地USB重定向,除支持USB存储设备外,还支持本地USB加密狗(含银行/税务等任意USB加密狗)。

部署隔离网关后,客户端免安装,自动兼容各类智能终端,自动跨平台,安全又省事。 隔离网关提供广泛的多智能终端支持,允许用户以Windows(XP、Vista、Win7、Win8、Win10等)、IOS、MAC和Android等任意终端设备访问各类办公业务资源。 免客户端安装,用户无需下载客户端或App,用户终端可以不用安装任何客户端软件,通过浏览器,即可直接访问各类办公业务资源。更重要的是,由于无须在智能终端上直接部署,就不必担心受到扫描、破解、反向工程等攻击。 由于免装客户端,且终端数据不留痕,因此除了满足PC终端的访问外,还可实现外出移动人员从互联网,安全、无缝的切换到平板、手机等来访问业务资源。

部署隔离网关,不改变现有的业务流程,不改变现有的网络架构,不改变现有的操作习惯,充分保护现有IT投资. 隔离网关轻松部署上线,无缝融合现有IT资源,对原有的业务系统、网络架构、用户的操作模式等无须调整,无缝切换,快速融合,即规避了来自低安全域外网的潜在安全风险,又简化高安全域内网业务系统的维护和管理;即规避了终端多样性导致的维护复杂和安全隐患,确保日常办公终端的使用灵活性,又大幅度降低IT投资以及运维管理。

隔离网关,可将所有办公业务系统的客户端资源(任意C/S或B/S),在内网规范统一的一次性进行集中部署和管理,再将这些资源按需授权给用户访问,极大简化办公业务的环境配置及部署要求,使得业务应用的部署更灵活、快速、有弹性。 由于访问内网的各类终端环境不同,安全控制策略也参差不齐,终端设备维护复杂,办公网的安全风险不易控制,因此,对终端办公环境进行集中部署和运维时,将极大简化应用的环境配置及部署要求,而不需要考虑每个终端的特殊性和多样性,管理员不需要在每个终端上去额外的安装任意软件或插件,更无须安装桌面管理软件来控制和管理桌面的系统、网络、外设等方方面面。管理员只需给每个外网用户提供访问的登录帐号,该用户打开浏览器,即可单点登录,方便快捷的安全访问到各个业务资源。极大减少对终端设备的安装维护及升级更新的大量工作。